۲۲ دیدگاه

Ali

۲۹ مهر ۱۴۰۲، ۱۷:۵۴

نازنین کریمی مقدم

۳۰ مهر ۱۴۰۲، ۰۶:۵۱

۲۵ بهمن ۱۴۰۰، ۱۶:۳۴

نازنین کریمی مقدم

۲۷ بهمن ۱۴۰۰، ۱۴:۱۵

۱۵ دی ۱۴۰۰، ۲۱:۳۷

نازنین کریمی مقدم

۱۷ دی ۱۴۰۰، ۱۶:۲۹

۱۷ آذر ۱۴۰۰، ۱۲:۳۰

نازنین کریمی مقدم

۱۸ آذر ۱۴۰۰، ۱۱:۵۹

رضا

۱۰ آبان ۱۴۰۰، ۰۸:۱۰

Nazanin KarimiMoghaddam

۱۰ آبان ۱۴۰۰، ۰۹:۱۱

مهران

۰۸ آبان ۱۳۹۹، ۲۰:۳۵

امیر صالحی

۰۹ آبان ۱۳۹۹، ۱۱:۵۰

هادی لطفی

۱۶ خرداد ۱۳۹۹، ۱۹:۵۳

امیر صالحی

۱۷ خرداد ۱۳۹۹، ۲۰:۱۲

Muhammad Haris

۱۲ خرداد ۱۳۹۹، ۱۹:۲۴

امیر صالحی

۱۳ خرداد ۱۳۹۹، ۱۱:۱۲

امیر اسماعیلی

۰۵ خرداد ۱۳۹۹، ۱۹:۴۲

امیر صالحی

۰۶ خرداد ۱۳۹۹، ۱۵:۵۹

حسین زاهدی ادیب

۲۷ اردیبهشت ۱۳۹۹، ۲۰:۵۳

امیر صالحی

۲۸ اردیبهشت ۱۳۹۹، ۱۲:۳۴

محمد حارث محمدی

۲۷ اردیبهشت ۱۳۹۹، ۱۸:۳۲

امیر صالحی

۲۸ اردیبهشت ۱۳۹۹، ۱۲:۳۵

دوره الفبای برنامه نویسی با هدف انتخاب زبان برنامه نویسی مناسب برای شما و پاسخگویی به سوالات متداول در شروع یادگیری موقتا رایگان شد:

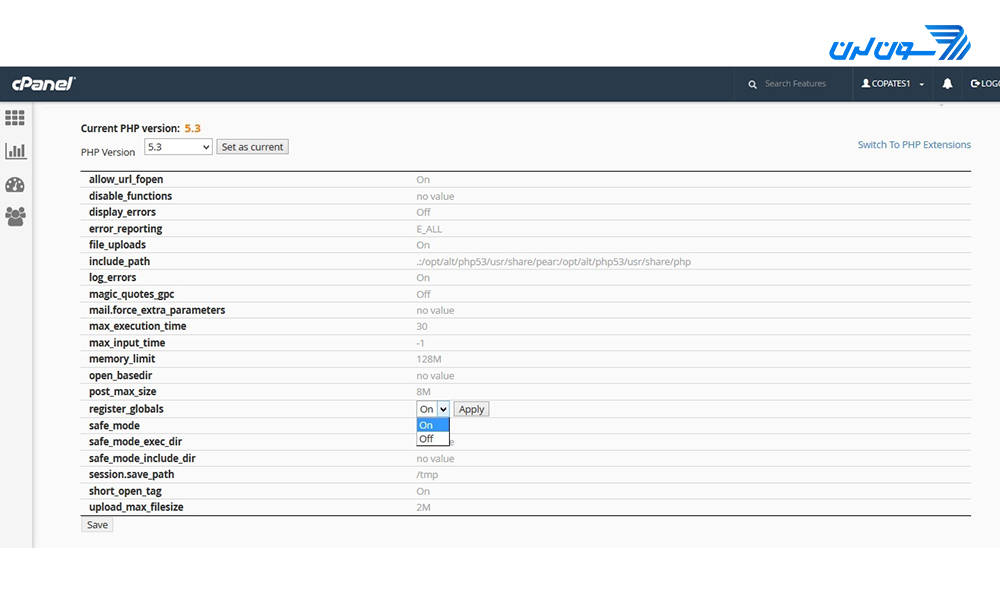

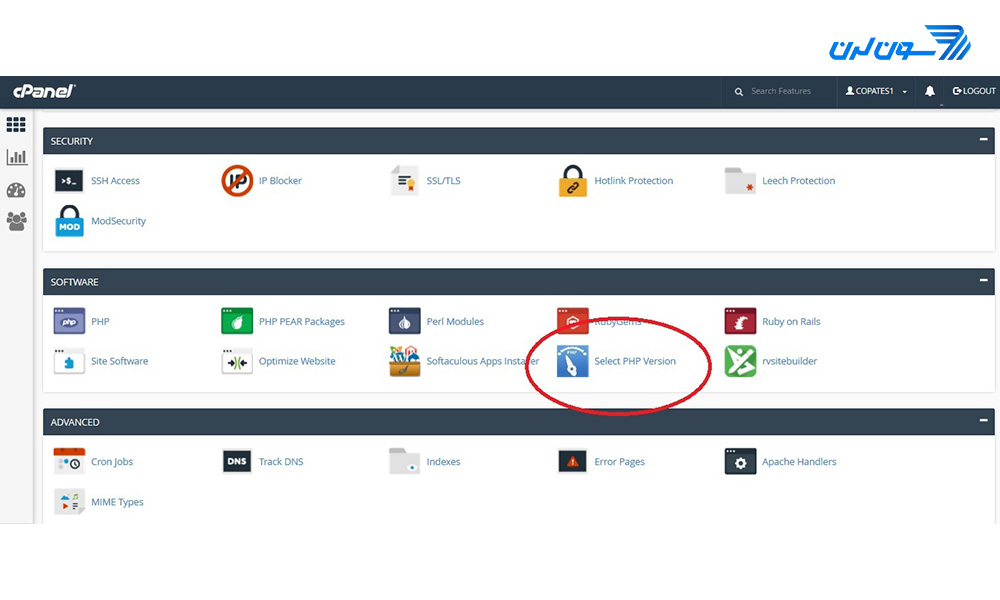

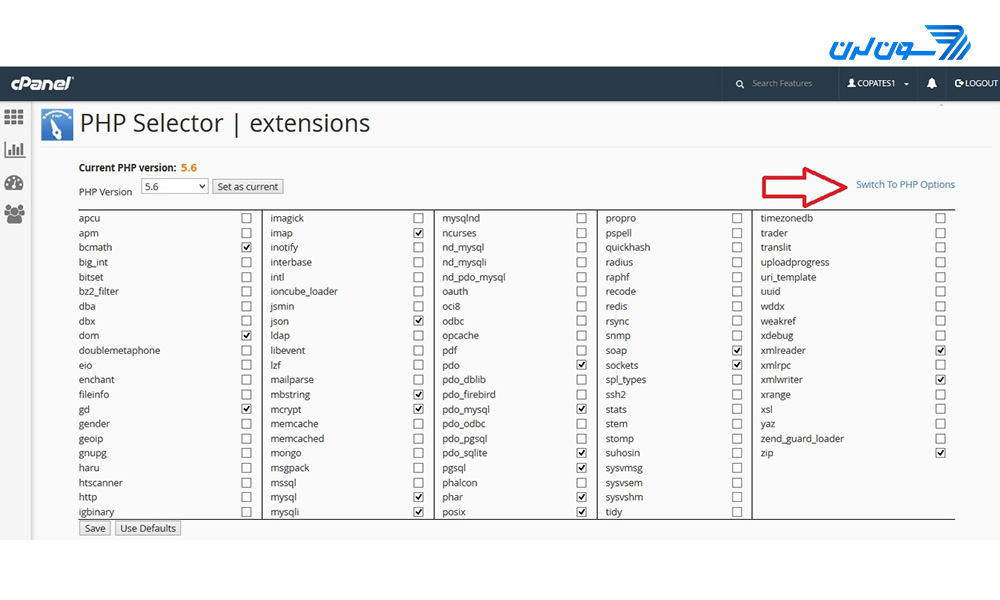

در پنجره ی باز شده گزینه ی Switch To PHP Version را بزنید تا به صفحه ی غیر فعال سازی register_globals منتقل بشویم.

در پنجره ی باز شده گزینه ی Switch To PHP Version را بزنید تا به صفحه ی غیر فعال سازی register_globals منتقل بشویم.  در صفحه ی مورد نظر شما میتوانید register_globals را on یا off کنید که باید گزینه off را انتخاب کنید، بعد از انتخاب گزینه بر روی دکمه ی Save بزنید تا تغییرات برای شما ذخیره شوند.

در صفحه ی مورد نظر شما میتوانید register_globals را on یا off کنید که باید گزینه off را انتخاب کنید، بعد از انتخاب گزینه بر روی دکمه ی Save بزنید تا تغییرات برای شما ذخیره شوند.